Sécurité et conformité de niveau entreprise

Chez GetAccept, la sécurité n'est pas une réflexion après coup : elle est intégrée au cœur même de notre plateforme. Nous utilisons un chiffrement de pointe, une surveillance continue avec alertes, et des mesures proactives telles que des sauvegardes quotidiennes pour protéger vos données à chaque étape.

Fait confiance par les plus grandes entreprises dans le monde

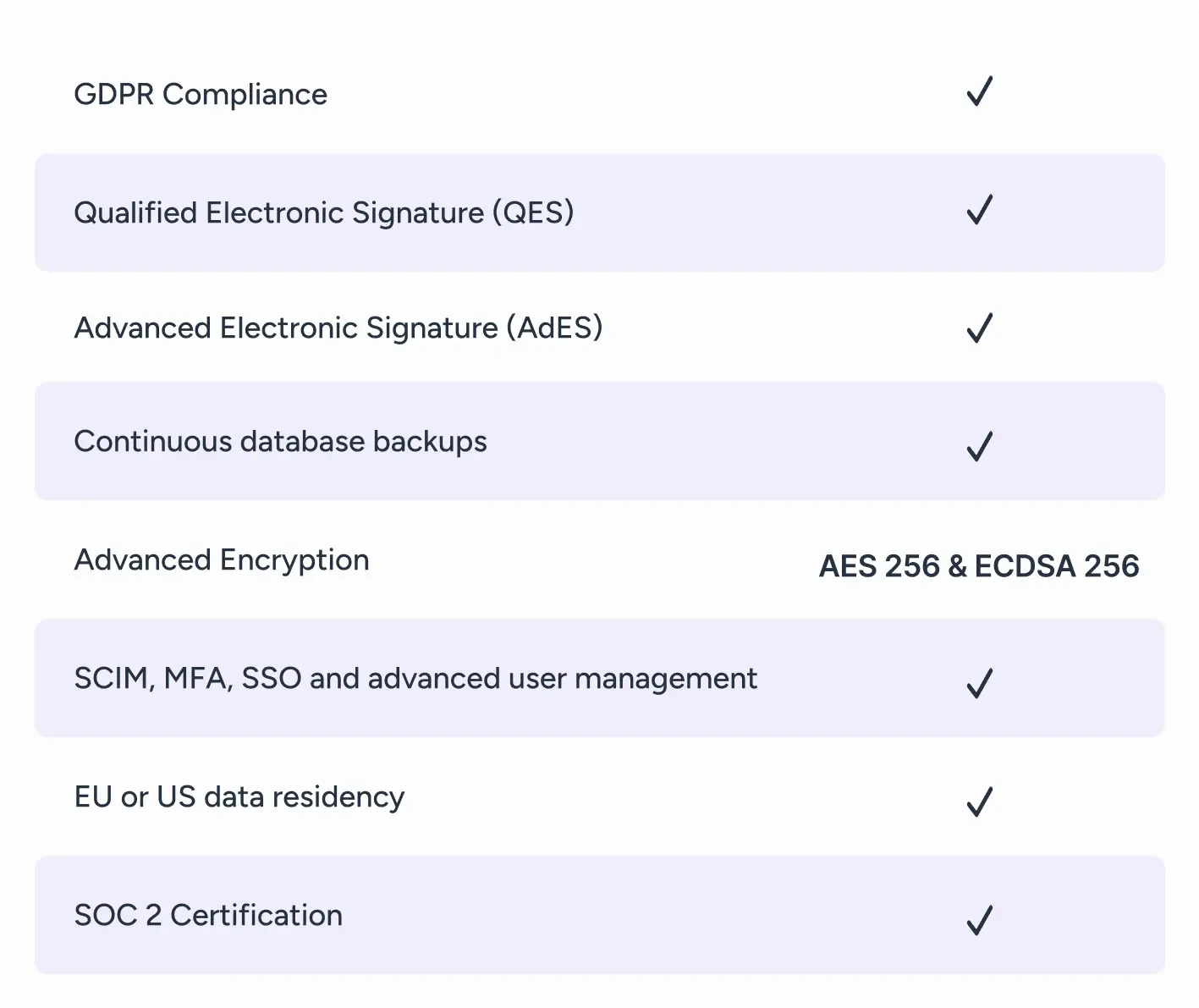

Sécurité et conformité complètes en un coup d'œil

GetAccept offre un écosystème de sécurité complet conçu pour relever les défis des entreprises d'aujourd'hui. Nous respectons et dépassons les normes mondiales — du RGPD et SOC 2 à eIDAS — garantissant que vos données sensibles sont sécurisées, conformes et toujours disponibles.

Fonctionnalités de sécurité produit robustes

-

Gestion granulaire des utilisateurs

Contrôlez l'accès de manière granulaire grâce à des autorisations basées sur les rôles, alignées sur vos politiques de sécurité internes.

-

Intégration SCIM

Simplifiez la gestion des identités dans tout votre environnement informatique avec le provisionnement et la suppression automatisés des utilisateurs.

-

Authentification multifacteur

Renforcez la sécurité des comptes avec l'authentification multifacteur pour les utilisateurs internes et les destinataires externes, ajoutant une couche de protection essentielle.

-

Authentification unique (SSO)

Intégrez-vous facilement à tous les fournisseurs SSO grâce à notre connecteur SAML standard — y compris Azure, Okta, OneLogin et Google.

-

Rétention des données

Configurez des politiques de données pour répondre aux exigences de conformité, garantissant que les données sont stockées en toute sécurité et supprimées en temps voulu selon vos politiques.

Chaque entreprise a des besoins de sécurité différents. Soyons précis !

Conformité RGPD / CCPA & confidentialité dès la conception

Conçue avec une approche axée sur la confidentialité, GetAccept garantit que vos données sont traitées et stockées en toute sécurité, en totale conformité avec le RGPD européen et la réglementation CCPA de Californie. Nous vous permettons de gérer le consentement, de respecter les droits des personnes concernées et de mettre en œuvre des mesures de protection des données robustes — tout cela intégré à notre plateforme dès la conception.

Vos données ne quittent jamais GetAccept

Chez GetAccept, l’IA est conçue avec la confidentialité au cœur, vos données ne quittent donc jamais GetAccept ni ne sont transmises à des tiers.

- Tous les traitements sont effectués en toute sécurité dans l’infrastructure de GetAccept

- Aucune donnée partagée avec OpenAI ou d’autres prestataires externes

- Vos données ne sont jamais utilisées pour entraîner un modèle de langage

- Pleine conformité avec les exigences RGPD et SOC 2

Prise en charge de la signature électronique avancée et qualifiée (AdES, QES)

Sécurisez vos signatures électroniques avec les solutions de signature électronique complètes de GetAccept, qui respectent pleinement la réglementation eIDAS. Que vous ayez besoin de signatures électroniques simples, avancées ou qualifiées, notre plateforme garantit que chaque signature est juridiquement contraignante grâce à de multiples options d’authentification telles que les questions de sécurité, la vérification par SMS et l’authentification basée sur l’eID.

Sécurité de la plateforme de niveau entreprise et certification SOC 2

GetAccept est construit sur une infrastructure stable, redondante et évolutive, conçue pour une disponibilité de 100 %. Nous avons des sauvegardes, un chiffrement complet et réalisons des tests d’intrusion annuels pour sécuriser les données contre toutes les menaces possibles.

- Chiffrement ECDSA 256 & AES 256

- Liste restreinte et soigneusement sélectionnée de sous-traitants de données

- Certification SOC 2 et audit annuel rigoureux

- Formations régulières à la sécurité pour notre personnel

Infrastructure et réseau

Chez GetAccept, nos systèmes fonctionnent sur des serveurs Linux à jour et des services cloud renforcés (par exemple, Amazon RDS, S3). Notre réseau robuste offre des performances sécurisées et fiables pour répondre aux exigences des entreprises.

Stockage et protection des données

Nous gérons vos données de documents dans des emplacements sécurisés. Chaque stockage est chiffré avec AES-256 et protégé par une gestion avancée des clés pour garantir la confidentialité et l'intégrité.

Accès contrôlé du personnel

GetAccept applique des contrôles d'accès stricts. Nos équipes ne reçoivent que les autorisations nécessaires, minimisant ainsi les risques et garantissant que les interactions avec les données respectent des protocoles de sécurité rigoureux.

Environnements séparés

Nos systèmes de production sont isolés des réseaux d'entreprise, de QA et de développement. Cette séparation réduit les risques en garantissant que chaque environnement fonctionne de manière indépendante et sécurisée.

Gestion sécurisée des données de paiement

Pour les paiements, GetAccept collabore avec des prestataires tiers de confiance. Nous ne stockons ni ne traitons jamais de données sensibles de carte, assurant ainsi des transactions sécurisées et totalement conformes.

Surveillance continue et alertes

Nous surveillons toutes les applications et infrastructures 24h/24 et 7j/7. Des systèmes automatisés détectent les anomalies et transmettent les alertes à notre équipe d'astreinte pour une intervention rapide en cas d'événement de sécurité.

Haute disponibilité et procédures de sauvegarde

Nous assurons un service constant grâce à l'auto-scaling, la répartition de charge et les déploiements progressifs. Des sauvegardes quotidiennes et chiffrées des bases de données offrent une protection robuste et une récupération fiable des données.

Évaluations de sécurité rigoureuses

Notre cycle de développement inclut des tests de sécurité approfondis avec des outils et des analyses avancés. Nous identifions et résolvons de manière proactive les vulnérabilités avant de déployer de nouvelles fonctionnalités.

Architecture système en couches

GetAccept est construit sur une conception multi-niveaux séparant les couches front-end, logique et base de données. Cette structure de type DMZ garantit que chaque couche est sécurisée indépendamment.

En savoir plus sur notre engagement en matière de sécurité

Notre politique de confidentialité

We take your safety seriously. Read GetAccept's privacy policy here! GetAccept helps clients close more deals by sending personalized content.

Accord de Traitement des Données

Découvrez notre Accord de Traitement des Données pour voir comment nous gérons, traitons et protégeons vos données en toute transparence et dans le respect des...

Signatures électroniques & eIDAS

What is an electronic signature? Learn how e-signatures work, why they’re secure and legal, and how they help you close deals faster.